/certificate add name=CA country="RU" state="SU" locality="Chelyabinsk" organization="IT System & Service" unit="" common-name="CA" key-size=4096 days-valid=365 key-usage=crl-sign,key-cert-sign

/certificate sign CA ca-crl-host=55.55.55.55 name="CA"

/certificate add name=SRV country="RU" state="SU" locality="Chelyabinsk" organization="IT System & Service" unit="" common-name="SRV" key-size=4096 days-valid=365 key-usage=digital-signature,key-encipherment,tls-server

/certificate sign SRV ca=CA name="SRV"

/certificate add name=CL country="RU" state="SU" locality="Chelyabinsk" organization="IT System & Service" unit="" common-name="CL" key-size=4096 days-valid=365 key-usage=tls-client

/certificate add name=CL1 copy-from="CL" common-name="CL1"

/certificate sign CL1 ca="CA" name="CL1"

/certificate add name=CL${название клиента} copy-from="CL${название клиента}" common-name="client-${название клиента}"

где:

/certificate sign CL${название клиента} ca="CA" name="client-${название клиента}"

где:

В будущем, для отзыва сертификатов используем команду:

/certificate issued-revoke ${название сертификата}

где:

/ip pool add name=ovpn-pool ranges=10.127.3.210-10.127.3.230

/ppp profile add name=ovpn-clients local-address=10.127.3.1 remote-address=ovpn-pool dns=10.17.2.172 use-ipv6=no

На Mikrotik сервер OVPN можно настроить в режиме tun («ip» в ROS), а можно в режиме tap («ethernet» в ROS). Режим tun — обычный туннель. Режим tap — эмуляция полноценного ethernet, в частности в режиме tap клиентов можно объединить в режим моста и они будут прекрасно друг друга видеть.

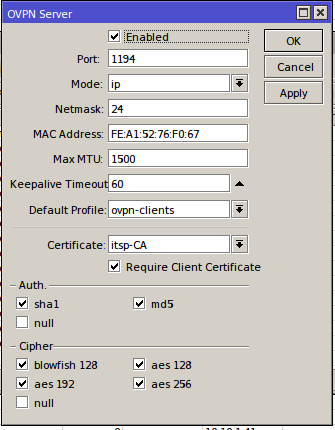

Мы же будем настраивать наш Mikrotik в режиме tun. Добавлю парочку картинок, смотрим на рисунок ниже.

/certificate export-certificate CA export-passphrase=""

Примечание: Нам нужен только сам сертификат, закрытый ключ не нужен, поэтому параметр export-passphrase="" должен быть пустым.

/certificate export-certificateCL${название клиента}export-passphrase=pa55w0rd

Примечание: export-passphrase= - обязательный параметр для экспорта закрытых ключей. Для каждого клиента используем свой пароль. Стараемся не использовать тот же самый пароль, который указывали для пользователей!

Далее извлекаем полученные файлы сертификатов и ключей из микротика любым удобным способом - можно просто "перетянуть" их из winbox'а, можно скачать посредством ftp или с помощью scp

Ниже представлен пример рабочей конфигурации клиента:

client

Примечание №1: для применения параметров маршрутизации, прописанных в конфиге, сам сервис OVPN, или же OVPN GUI должны быть запущены с правами администратора.

Примечание №2: auth-user-pass user-pwd.txt - тут записаны логин и пароль пользователя. Первая строчка - логин, вторая - пароль.

Примечание №3: askpass pass.txt - тут записан пароль, указанный при экспорте закрытого ключа (в данном примере в этом файле будет записано значение pa55w0rd)

Примечание №4:в полях <ca>,<cert>,<key> между -----BEGIN ...-----END находится содержимое соответствующих сертификатов.